「等等,我覺得這個功能不合理欸?」

「這掛著的網址後面帶的 token 是虛擬貨幣錢包吧… 網頁邊連邊挖礦嗎 XDDDD」

「可是這個漏洞可以報嗎?要怎麼報漏洞呢?」

初學的話可以參考網站或網頁大部份的漏洞都可以籍由工具給描述跟建議。

或是可以參考有些組織或是商業軟體有開放參考的弱點清單:

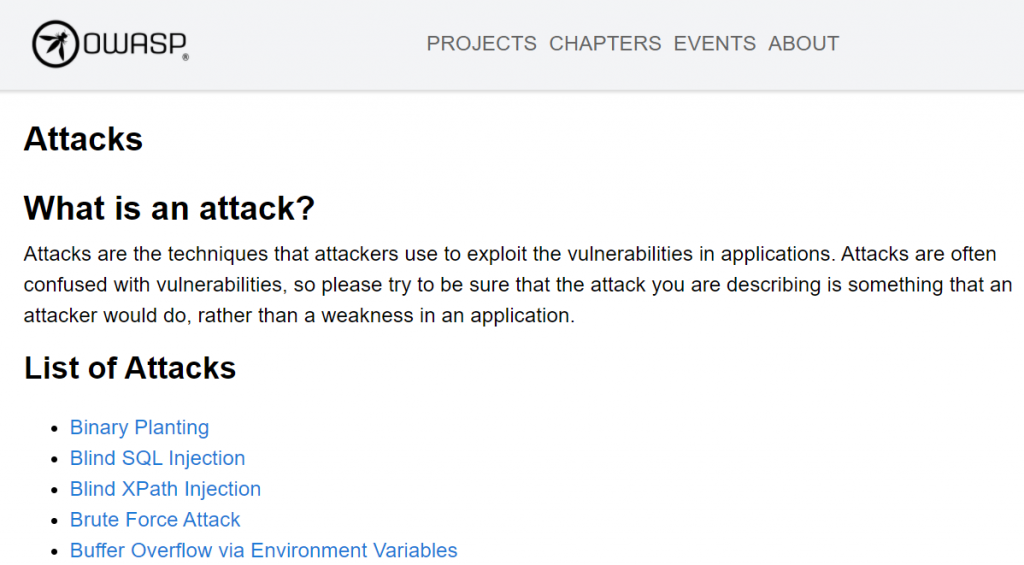

OWASP:https://owasp.org/www-community/attacks/

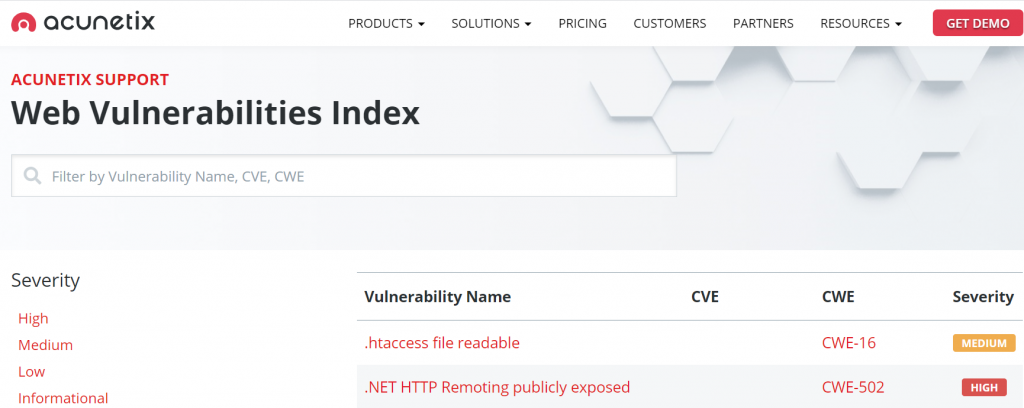

Acunetix:https://www.acunetix.com/vulnerabilities/web/

Fortify:https://vulncat.fortify.com/zh-tw/weakness

不過,弱點及漏洞都還蠻吃經驗的。

有時候即使知道好像送的內容及回應不太正常,但也不知道歸屬於哪一項弱點的時候,

就必需靠描述去形容這個使用情境或是內容。

如果報告寫不好或是不詳細,可能是會不計分的哦~寫太爛的話也會被評審噹

針對相應的功能不合理之處,通常會需要列出步驟或擷圖。

像說登入頁面有 Cookie 叫 admin = 0 ;後續 Cookie 改成 1 就可以不用帳號密碼登入了。

屬 OWASP TOP 10 A2 Broken Authentication,

https://owasp.org/www-project-top-ten/

但如果我們不熟這個弱點項目的時候,可能就要依重要步驟做擷圖去實現這個漏洞了。

功能性頁面的討論空間很大,所以,如果覺得情境不合理,就可以報告這個弱點做討論。

像先前討論過友善提示的登入頁面、忘記密碼、金額為負均屬邏輯漏洞的情境。

這個也需要靠一點非常人的駭客思維或許才有機會踩得到 XD

之前在測某個白名單產品的時候,禁止執行的腳本檔案由於沒有列入白名單,所以無法執行。

但是如果複製個 5 次之後,就… 就可以執行了… ((咦?

~~我猜開發者也不知道是怎麼回事 XD ~~

有的賽制會有相應的專案評審團來評分,或有的賽制會依 CVSS 評分表來給分:

https://www.first.org/cvss/calculator/3.0

後續如果專業的評審團有疑慮,可能會有安排實體或線上的PoC。

以上就給大家參考囉~

明天 IoT Sandbox 2020 見啦~~~